«Nunca confíe, siempre verifique»: Zero Trust en AWS, cuando la seguridad es imperativa

Es la era contemporánea, la era post-pandemia, la que ha atraído a las empresas a migrar cada vez más hacia modelos de negocio «orientados a la nube» para aprovechar todas las ventajas de escalabilidad, eficiencia, reducción de costesy sobre todo seguridad. Basta con decir que en 2020, los ataques externos a las cuentas en la nube aumentaron un 630%. Y lacreciente dependencia del trabajo remoto amplía el perímetro de ataque tradicional y el panorama de amenazas.

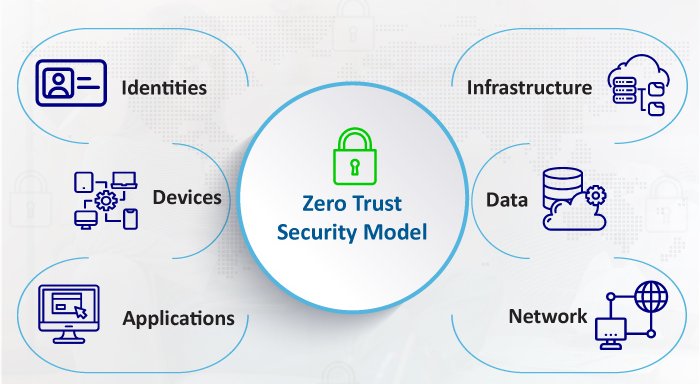

Seguridad Zero Trust

Proteger la red corporativa ya no es suficiente. Es necesario delimitar un área a través de la implementación de soluciones de identidad para proporcionar el acceso adecuado a las personas y los dispositivos informáticos, optimizando los controles en función de los perfiles de riesgo de las entidades que acceden a los distintos recursos. Zero Trust es solo eso, un modelo de seguridad centrado en la idea de que no se debe acceder a los datos únicamente en función de la ubicación de la red. Requiere que los usuarios y los sistemas demuestren su identidad y confiabilidad, y aplica reglas de autorización basadas en la identidad «detalladas» antes de permitirles acceder a aplicaciones, datos y otros sistemas. En esencia, el modelo de confianza cero se basa en el principio de «nunca confiar, siempre verificar«.

Los modelos de seguridad tradicionales, de hecho, tienen como objetivo encerrar a una organización dentro de un perímetro diseñado para bloquear las amenazas que provienen del exterior. Este es un concepto aparentemente razonable, excepto por el hecho de que requiere que todas las amenazas provengan del exterior y que los administradores deben confiar en las personas y los dispositivos dentro de la red. Por lo tanto, se basa en la suposición de que ningún usuario de la organización se ha visto comprometido anteriormente y que siempre actúa de buena fe y de manera confiable. Claramente, este ya no es el caso hoy en día, ya que los perímetros de una organización se han derretido como la nieve al sol por el uso del trabajo inteligente. Y para el número cada vez mayor de dispositivos personales, desde teléfonos inteligentes hasta computadoras portátiles que se utilizan para el trabajo.

Esencialmente, la seguridad de confianza cero reemplazó la antigua suposición de que los recursos dentro del perímetro de la red corporativa deben ser confiables, y considera la confianza como una vulnerabilidad, ya que los usuarios de una red «confiable» podrían moverse por la red o hacer que se tomen todos los datos a los que tenían acceso legítimo.

Pero, ¿qué sucede en AWS?

La misión de

Amazon Web Services

es, como ahora se sabe, innovar en nombre de los clientes para que tengan cada vez menos trabajo que hacer al construir, implementar e iterar rápidamente en sistemas seguros. Desde el punto de vista de la seguridad, los clientes buscan respuestas a una pregunta: ¿Cuáles son los modelos óptimos para garantizar el nivel adecuado de confidencialidad, integridad y disponibilidad de los sistemas y datos, al tiempo que aumentan la velocidad y la agilidad? El ejemplo más obvio de Zero Trust en AWS es la forma en que millones de clientes suelen interactuar con AWS todos los días mediante la consola de administración o mediante llamadas seguras a las API de AWS a través de un conjunto diverso de redes públicas y privadas.

Ya sea que se llamen a través de la consola, la interfaz de línea de comandos de AWS (AWS CLI) o el software escrito en las API de AWS, en última instancia, todos estos métodos de interacción llegan a un conjunto de servicios web con puntos de enlace a los que se puede acceder desde Internet. No hay absolutamente nada en la seguridad de la infraestructura de la API de AWS que dependa de la accesibilidad de la red. Cada una de estas solicitudes de API firmadas se autentica y autoriza a un ritmo de millones y millones de solicitudes por segundo en todo el mundo cada vez. Los clientes, por lo tanto, lo hacen de forma segura; sabiendo que la solidez criptográfica del protocolo de seguridad de la capa de transporte (TLS) subyacente, mejorada por el proceso de firma de AWS Signature v4 , protege adecuadamente estas solicitudes sin tener en cuenta la fiabilidad de la red subyacente. Curiosamente, el uso de API basadas en la nube rara vez se menciona en las discusiones sobre Zero Trust. Tal vez esto se deba a que AWS lideró el camino con este enfoque de protección de API desde el principio, tanto que ahora se asume que es una parte clave de cada historia de seguridad en la nube.